|

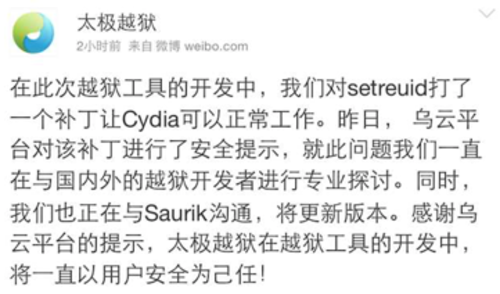

【巴士数码】对于昨日甚嚣尘上的太极越狱后门问题,7月2日太极团队终于做出回应,声称“在此次越狱工具的开发中,我们对setreuid打了一个补丁让Cydia可以正常工作”,将原因归咎于为了让Cydia在iOS8.3/8.4上正常工作。

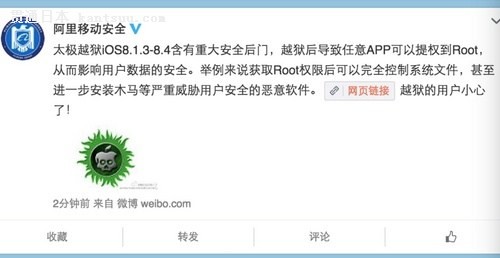

随后太极的这个理由就被专家攻破,经过测试发现太极越狱for iOS8.0-8.1.2的最新版本同时也存在这个后门问题。 测试人员使用同样的测试代码,发现任意APP仍然可以直接调用setreuid(0,0)获得Root执行权限,从而可以修改任意系统文件、也可以task_for_pid打开系统内核句柄从而完全控制系统底层。该后门并非因为要兼容Cydia必须要做的,所以太极所谓的回应只是为了哄骗普通用户而故弄玄虚。 采访报道,在以往的越狱中,除太极团队以外,其他越狱团队从未修改过setreuid,因为Cydia的运行完全不需要对setreuid修改。 这里引用越狱大神windknown的话:详细看了内容,setreuid 这个patch一般越狱是不需要的。只有当你的内核漏洞是在mobile权限触发的情况下才需要来给自身提权进一步安装Cydia等,当然提权完后可以恢复patch防止被别人恶意利用。建议太极关闭该patch即可。 而在7月1日曾有媒体报道,除了被乌云曝光的此次安全后门,在太极以往参与的几次越狱中,都被发现过后门,只是不知道什么原因,太极从未正面回应过,而因为国外的专业人士呼声很少被国内听闻,所以大家都被蒙在鼓中。

在iOS7时代,太极与evad3rs“合作”开发的Evasi0n7越狱中,安全研究人员winocm发现越狱工具修改了第0号系统调用,导致任意app可以轻易获得内核代码执行的能力。 在iOS8时代,太极越狱for iOS8.0-8.1.2和for iOS8.3-8.4的两个版本中,同样也出现了setreuid(0,0)获得Root执行权限的后门。 在昨日乌云曝光漏洞之后,网友对此也引发热议。毕竟网友在越狱方面的知识了解参差不齐,其中就有不少网友误认为所有越狱都存在这种后门,所以只要越狱就必须承担风险。对此专家回应,并不是所有的越狱都不安全,除太极团队以外的PP助手等越狱软件,验证不存在安全漏洞或者后门. 还有一点不可忽略的,太极团队被曝光漏洞来源于国外购买,而智能手机普及的现在,大家的个人隐私和账户安全和手机密不可分,太极的此番行径是不是有意为之呢?这样就可以解释以往三次的越狱都存在这个后门,因为在国内,越狱属于自主行为,不安全的越狱操作导致的损失可能是无法通过法律途径找回,太极的行为可能全球范围内数以千万计的iOS越狱设备都被植入该后门。在此,笔者敬告各位,远离太极越狱,保护自身信息安全! |

太极越狱门事件再度升级 Cydia大喊冤枉

数码录入:贯通日本语 责任编辑:贯通日本语

相关文章

富士康生产的区块链手机将在日本上市 目标出货量10万

新款键盘BlackBerry智能手机亮相2017 CES展

海信金盾三重加密 值得拥有的安全专家

中国电信携华为发布天翼云3.0 ——重新定义云

魅蓝、小米Root别担心,KingRoot给手机更多安全感

KingRoot 5.0来了!不怕静默安装“耍流氓”

直击用户痛点 路畅刷新智能车机体验

海信金刚2s内外兼顾打造行业标杆产品

生物识别与身份认证技术无缝结合 国民认证终结移动支付最大痛点

好慷在家第三季度成绩亮眼 冲刺双十一

双11谨慎淘宝,腾讯手机管家查获5款病毒刷单APP

海信手机亮相联通展会 携手共赢通信发展

爱加密加入中国企业服务联盟,优质安全服务助力开发者

360手机KPI:踏实做产品,悉心做口碑

微信获TRUSTe安全认证

科学家潘建伟将出席腾讯CSS峰会 首揭量子通讯安全应用面纱

无网不欢的时代,湖南联通上网卡帮您解忧!

海信亮相保密展 , 公交“黑匣子”等多款产品打造安全生活圈

《仿冒公检法诈骗报告》解读“仿冒公检法”为何最难防?

无线+智能+安全 360家庭卫士摄像头评测

谁能拦住诈骗短信 三款手机支付安全软件横评

双系统+三摄像头 酷派新旗舰铂顿安全手机评测

“IC芯片加密”酷派铂顿双系统之安全系统评测

贴心四防至美体验 海信金刚G610M手机评测

极致体验VS功能全面 三款主流手机安全软件横评