打印本文

打印本文  关闭窗口

关闭窗口 悄无声息!研究曝光重写Mac 固件攻击方法

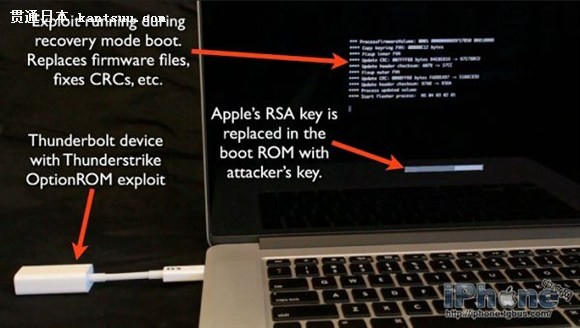

【巴士数码】12月31日讯:据报道,近日在德国汉堡举行的Chaos Computer Congress大会上,安全研究员Trammel Hudson演示了通过一台Thunderbolt设备和攻击程式码在某个选项ROM中重写Intel Mac固件的攻击方式。

该安全研究员的这种攻击是Thunderstrike,他表示这种攻击方式不会被检测到,重装OS X也无法摆脱这种攻击。

据悉苹果方面有意在最新的Mac mini 和Retina iMac中提供针对该攻击的修复方式,当然其他Mac用户很快也能够获得保护,但是这种保护并不是完全有效的。重写之后的固件无法删除,因为其已经替换了苹果的公共RSA密钥,未来也无法进行更新,除非能够获得攻击这个人密钥的验证。其他Thunderbolt 设备连接到被攻击的设备时,攻击的固件也可以在重启的过程中自行复制到连接设备的选项ROM中。这些设备仍然能够正常运行,因此用户根本不会发现自己的设备已经被攻击了。

不过这种攻击需要能够实体接触到用户的Mac,Hudson目前还没有发现任何Mac固件bootkit。

此前有消息称NSA就是利用上述攻击方法,在设备出厂到达用户手中之前就安装了bootkits,这样这种攻击固件很容易就能在用户之中传播。Hudson已经就EFI漏洞与苹果进行联系。

打印本文

打印本文  关闭窗口

关闭窗口